Todas las armas tienen un doble filo. Uno que puede servir para salvar vidas y otro que las quita. Por eso no resulta tan paradójico que la Inteligencia Naval de Estados Unidos haya desarrollado Tor como sistema de protección y encriptación de sus comunicaciones, y que el tiro le haya salido por la culata. Versiones posteriores de Tor fueron y son actualmente utilizadas para enviar documentos de corrupción, comportamiento no ético y violaciones de los derechos humanos llevadas a cabo por diferentes gobiernos. Incluido el de Estados Unidos. Básicamente, Tor, siglas de The Onion Router (encaminamiento de cebolla) es un navegador que se puede descargar de modo gratuito y utiliza diferentes routers, o capas, para que las comunicaciones no puedan ser rastreadas. Eso garantiza el anonimato de quienes lo utilizan.

Ya no existe la vida privada, solo la íntima

En 2009, Malte Spitz, entonces diputado del Partido Verde alemán, solicitó a su compañía telefónica que le enviara toda la información que tenía de él. Después de dos demandas, finalmente Spitz recibió un CD con información suficiente para llenar una guía telefónica. Y solo se trataba de los datos de los últimos seis meses. Con esta información, unida a lo que se sabía por sus redes sociales, era posible saber dónde estaba a cada minuto del día, quién le llamaba, durante cuánto tiempo y qué mensajes recibía y enviaba. Todo eso porque Spitz llevaba un teléfono móvil en el bolsillo. Esto permite enviar un mensaje a cada móvil, como hizo el Gobierno de Ucrania hace menos de dos años, que diga: “Querido usuario, ha sido detectado en una manifestación ilegal masiva”.

¿Sabes que tienes un dueño?

Para evitar que toda esta información sea utilizada sin nuestro conocimiento y en nuestro perjuicio (por ejemplo, detenido en un aeropuerto por participar en una manifestación por los derechos de los homosexuales, participación que hemos subido a las redes sociales), muchos, cada vez más usuarios de la red, recurren a sistemas de encriptación de comunicaciones, sea para enviar o recibir correos, para realizar búsquedas o para hacer compras.

Empresas como Golden Frog y WhisperSystems buscan simplificar los programas de encriptación y hacerlos accesibles a todos

Periodistas disidentes, mujeres sometidas a malos tratos, familias que buscan proteger a sus hijos, activistas políticos… Todos ellos utilizan Tor para no dejar rastro y garantizar su privacidad. Gracias a sistemas de ocultamiento como este, se han hecho públicos infinidad de informes relacionados con corrupción y espionaje.

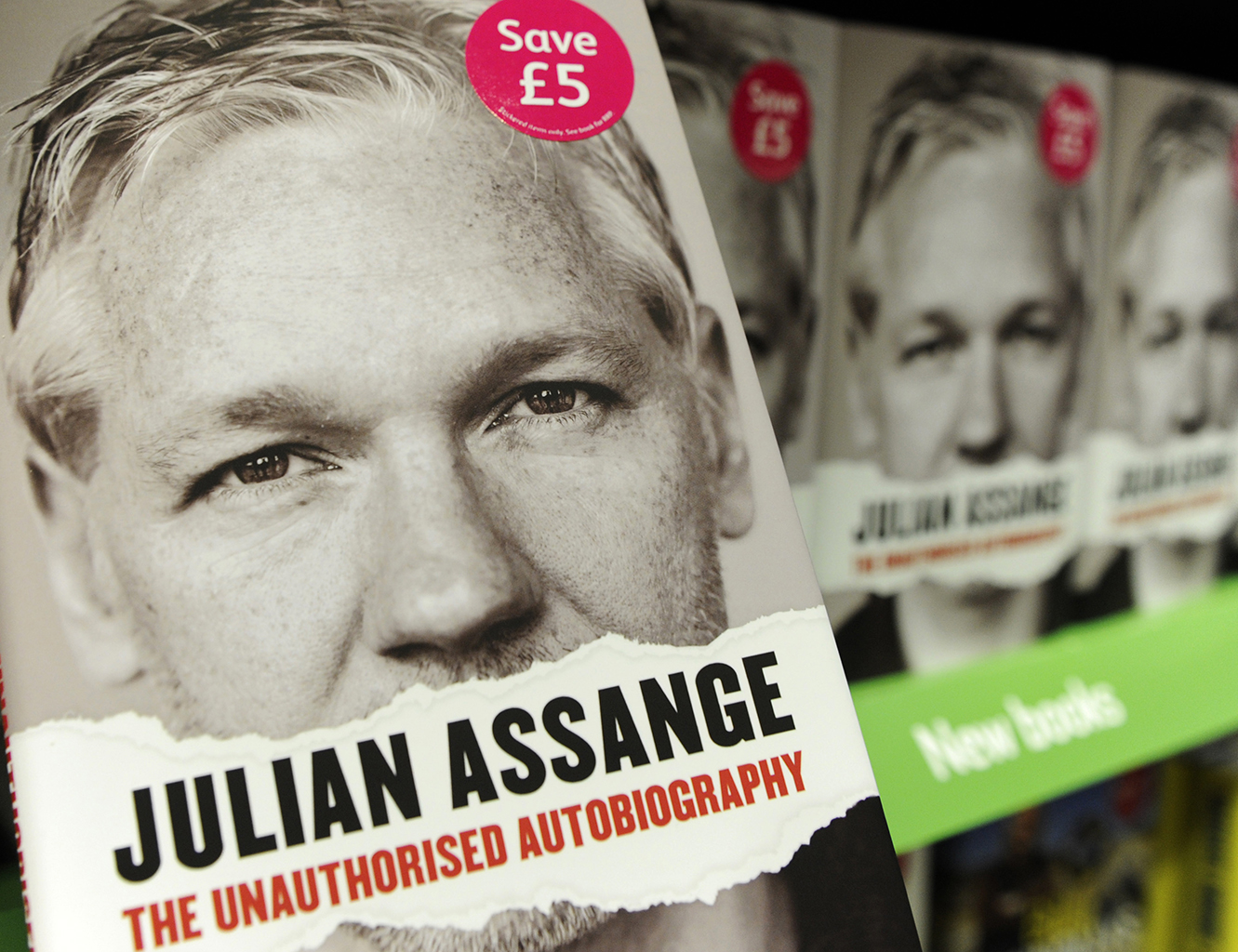

Solo WikiLeaks ha filtrado más de un millón de documentos y vídeos que han permitido llevar a juicio y condenar las prácticas ilegales de empresas y organismos gubernamentales. O al menos, los ha hecho evidentes cara al público.

Tor también se ha convertido en una herramienta educativa de peso para muchas familias que buscan hacer comprender a sus hijos un uso responsable de internet. Al mismo tiempo, es un método crucial en la investigación. Alison Macrina es una bibliotecaria que ha creado el Library Freedom Project. Gracias a Tor, las búsquedas que se realizan en bibliotecas públicas de Estados Unidos y Canadá, tanto las de los bibliotecarios como las de los visitantes, pueden ser privadas, sin que el Gobierno las controle.

El problema es que no solo ellos lo utilizan. Y que pedir una orden de registro no es tan sencillo. Según Óscar de la Cruz, comandante del Grupo de Delitos Telemáticos de la Guardia Civil: “Existe en España un problema de legislación que garantice el anonimato. La figura de agente encubierto, en estos casos, no se puede utilizar. Y eso es lo que se está intentando cambiar modificando la ley penal y la ley procesal.”

¿Se puede escapar de esta vigilancia sin recurrir a Tor? La realidad es que no. A diario nosotros y nuestras circunstancias tecnológicas (aplicaciones, sensores, los radares y cámaras que nos rodean, las etiquetas en las redes sociales, etc.) generamos información que voluntariamente es muy difícil de controlar. Por eso tanta gente defiende el uso de programas de anonimato en la red.

Lo que oculta Tor, también lo esconde

El problema es que Tor resulta ser un arma de doble filo, y el anonimato que brinda sirve para que no te vean haciendo lo que quieres, pero también lo que los delincuentes no deben. En este sentido, de la Cruz es meridianamente claro: “Es cierto que hay de todo, pero Tor se ha convertido en una red de pedófilos”.

Un estudio de seis meses presentado a comienzos del año pasado por el experto en ciencias de la computación Gareth Owen, de la Universidad de Portsmouth, demostró una cruda realidad: los foros de contrabando y drogas son la categoría más frecuente que se oculta en Tor, pero su tráfico se reduce a casi nada cuando se compara con el del abuso infantil. La pedofilia, según el estudio, ocupa más de cuatro de cada cinco visitas que se esconden en Tor.

En breve, Tor tendrá competencia. Se trata de MegaNet, una red que utiliza los teléfonos como nodos de conexión

Owen utilizó cerca de 40 ordenadores que registraban la actividad en Tor y descubrió que, en cualquier momento, hay al menos 45.000 visitas a diferentes páginas. Según

sus cifras, más de 35.000 tendrían relación con la pornografía infantil. ¿Cuántas páginas web de pedofilia suman en total? El análisis revela que unas 900. Todo esto ya se lo está planteando Tor, que no ignora que su tecnología es un arma de doble filo. Robert Dingledine, uno de sus fundadores, escribía recientemente: “Una de las cosas que estoy esperando con verdadero interés en los próximos meses es trabajar junto a la comunidad de Tor para llegar a un consenso sobre lo que queremos ser y nuestras prioridades”.

Cuando Dingledine habla de los próximos meses se refiere a la incorporación como directora ejecutiva de Tor de Shari Steele, antigua directiva de la organización EFF (Electronic Frontier Foundation), interesada en proteger los derechos digitales de la población civil. Si entre esos derechos está también señalar a quienes usan Tor con fines delictivos, es una buena pregunta. Aún sin respuesta.

La solución es parte del problema

La realidad es que los malos seguirán usando cualquier herramienta que les permita continuar sus actividades. Una de las claves es, como anticipaba De la Cruz, modificar las leyes para poder castigar el uso del anonimato como medio para delinquir en internet. Desgraciadamente, el proceso tiene el ritmo de la tortuga, y el avance de internet es la liebre. Un ejemplo polémico es que almacenar temporalmente imágenes de pornografía infantil no es delito.

Recientemente, un hacker español diseñó un programa similar a los motores inversos de búsqueda de imágenes, que permiten rastrear la fuente de una fotografía o dibujo, pero para identificar pornografía infantil en Tor. La idea era buena. De hecho, demasiado buena. Tanto que para denunciar esta práctica, el hacker se introdujo en Tor y comenzó a rastrear y denunciar este tipo de webs. Toda la información se la entregó al grupo que dirige Óscar de la Cruz… El problema es que el espía también era espiado, en este caso por el FBI.

El hacker fue detenido, se analizaron sus ordenadores, se le interrogó y finalmente fue liberado. Pero él mismo reconocía en una entrevista que no existía forma de saber que él estaba en Tor, así que el FBI tenía que haberle espiado. Algo que en nuestro país es ilegal y anula los cargos. Según explica el hacker: “En España, luchar contra esta gente es complicado, porque la ley siempre les ampara. Sería muy sencillo realizar una aplicación que descargara todas esas fotografías de niños y anotara las huellas de los ficheros, para que luego se puedan buscar en las redes P2P”.

Como con toda arma, hay un doble filo que no tiene que ver con ella, sino con el uso que se le dé. Más importante, por lo tanto, que el arma en sí es que existan leyes que castiguen su mal uso. Y que se apliquen.